セキュリティソリューション

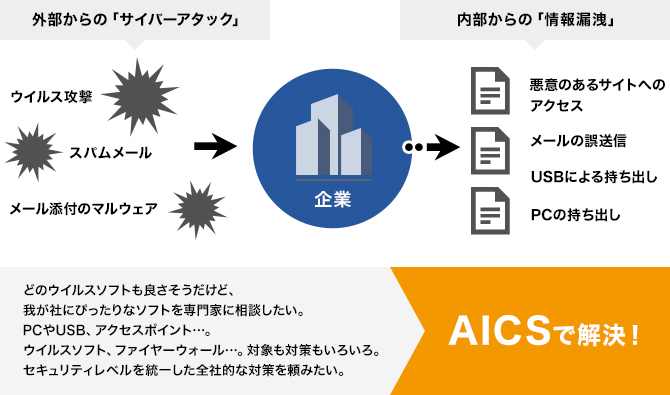

増え続けるWebサイトへの攻撃や不正アクセス。後を絶たない情報漏洩問題。

企業にとってこれまで以上にセキュリティ対策、危機管理が求められるようになっています。

高度化、多様化する脅威に対して、解決策はお持ちですか。

AICSのセキュリティソリューションは、御社に最適なウイルス対策ソフト選択のご相談から、

全社的なセキュリティレベルの統一によるより安全なトータルソリューションのご提案まで、

お客様の課題解決のお手伝いをいたします。

企業が直面している脅威

ウイルス対策

お客様の通信環境・利用状況、脅威の内容などから総合的に判断して最適なソフトを選択するとともに、より強固な二重のウイルス対策として、情報の出入り口になるファイアウォールにウイルス対策機能のあるタイプをあわせてご提案し、好評をいただいています。

- スパイウェア対策機能

- 未知のウイルスを検知するヒューリスティック検索により広範囲での対応が可能です。

また、スマートフォンへのウイルス感染の危険がとりだたされていますが、各種モバイル端末への対応もチェックポイントとなります。さらに、管理者はWEB 画面から自社内PCのウイルスの発生状況や、最新バージョンの適用情報を確認することができるので、PC1台ごとの状態を把握することが容易となります。

スパムメール対策

無料お試しサービス実施中「最近、大量の迷惑メールが届いて業務に支障が出る」といったご相談が増えています。スパムメール検知率の高いソフトを基本に、送信元アドレスを受信者が判定除外リストに登録するタイプ等、システム担当者の管理負担の軽減を考慮した提案を行っています。

メニュー(一例) ドメインパッケージ・エコノミ-1(~30 アカウント) 月額利用料4,500円(税抜)

- スパムメール

- 広告・勧誘ばかりではなく、ウイルスを仕込んだものや、フィッシングサイトへ誘導するものもあり、情報漏洩やサイバー攻撃の踏み台にされる可能性もあります。少しでも不信と思われるメールについては不用意にクリックすることは避けましょう。弊社のプロバイダサービスにはスパムメール対策サービスを用意していますので、ご相談ください。

標的型攻撃対策

特定の標的(企業等)を狙い、その攻撃指向性の高さから一般的なサイバー攻撃とは区別される「標的型攻撃」。企業に甚大な被害を与える脅威に対しては、導入前にテストを行い、その結果を基に提案を行っています。

- 標的型攻撃の手口

- 標的型攻撃にはマルウエアが利用されますが、標的の企業向け専用に作成されるため、パターンファイルでの対応が困難で、ウイルス対策ソフトもすり抜けてしまう可能性が高くなります。

- 標的型攻撃対策には

- 1.

- WEB 閲覧による感染

- 2.

- メール添付ファイル・URL 参照による感染

- 3.

- USB 等物理デバイスによる感染、いずれの侵入方法にも対応する必要があり、システムの選択や設定方法など総合的な対策が求められています。

- 侵入経路のひとつであるメール添付ファイルでは、攻撃者が標的の業務内容や関心事項を攻撃前に把握して、添付ファイル名を業務に関係する名称にしています。あたかも受信者の業務上必要な資料と見せかけ、不正プログラムが仕込まれたファイルを開封させるためです。侵入に成功した不正プログラムは、活動が見つからないように、ログ等の消去や、痕跡を消して動作を続けるため長期にわたりスパイ活動が発覚しないケースも少なくありません。

Web フィルタリング

社内PCのWebアクセスをコントロールして、Webメールの利便性はそのままに、不正サイトへのアクセスや書き込みを防止して、情報漏洩を未然に防ぎます。ログ解析により内部統制もサポートします。

Webフィルタリングの代表的な機能として下記の3点があります。

- 1. 企業の信用失墜の防止

- 企業のパソコンから不適切なサイトへアクセスするようなことがあると、Web上のログにより、その事実が公表されて、企業の信用が損なわれる場合がある。

- 2. 掲示板等のアクセス禁止による情報漏えい防止

- 掲示板やWebメール、チャットに代表されるように、Web経由の情報漏えいが懸念される。

- 3. アクセス履歴保存によるトレーサビリティの確保

- Webフィルタリング・ソフトは、アクセス履歴を保存するアーカイブの役目も果たす。履歴を保存しておけば、何か起きた場合の調査が容易となる。

情報漏洩対策ツール

USBなどの接続許可、制限、禁止を管理者側で制御することで、PCからの情報漏洩を防止するツールです。

情報漏洩対策の3つの要素

- 1. 物理的セキュリティ

- ICカードや指紋などによる識別/監視カメラや警備員による監視/操作区画への入退制御/機器や媒体などの持ち込み、持ち出し検査 等

- 2. データアクセス制御

- ICカードやデジタル証明などによる操作者の識別&操作機能の制限/操作履歴(操作者、操作日時、操作内容等)の保存/プログラム、データごとのアクセス制御 等

- 3. ネットワークセキュリティ

- ファイアウォールなどの脆弱性把握&対策実施/不正アクセス常時監視と緊急対処/定期的なセキュリティ診断これらの対策は全てを網羅して抜け道をなくすことが大切です。そのため、全方位に対応した製品を選び、お客様の環境にあった製品を選択し、適切に設定することが重要となっています。

- 情報漏洩

- 情報漏洩の80%が内部によるものである。

情報漏洩の経路は以下のとおり

1. メール送信

2. 外部媒体の持ち出し

3. プリントの持ち出し

4. FAX送信